偷取商业机密的Nitro意味着什么

作者:NartVilleneuve,趋势科技资深威胁研究员

目标系列攻击

目标攻击很少是独立事件,实际上可以这种攻击想成一系列攻击,这样更形象一些。其实目标攻击就是指在一段时间内,对目标尝试发动一连串失败或成功的攻击。攻击者对于受害者的了解来自之前成功的攻击,在这一系列攻击中,每次攻击都会影响到之后的攻击程度。在这次的案例中,攻击者的邮件内容是信息安全有关的主题,而且并非所有邮件的内容都一样,攻击者会针对不同目标发送不同内容的邮件。电子邮件内的链接看起来像是指向收件人自己的网站。

此外,一般来说目标也是多样化的。在这次案例中,Nitro攻击者的目标集中在化工企业,但其他目标也包括非政府组织、汽车公司,以及国防承包商。

真人的介入

Nitro活动使用的后门程序被称为Poison Ivy。这是一种可被自由使用的木马,可以让攻击者完全且即时的访问被入侵的电脑。这是一个经常被忽视的恶意软体,因为这个软件严重依赖真人的介入。而这也是该软件与自动化的殭尸网络最大的不同。当Poison Ivy后门程序成功连接到攻击者的命令和控制网络后,会有人在另一端开始探索被入侵的电脑,以及电脑所处的网络。这个攻击者可以窃取信息,安装额外的恶意软件,并入侵同一网络内的其他电脑。最重要的是,位于Poison Ivy木马另一端的人可以对受害者所采取的防御措施加以回应。

分散的基础架构网络

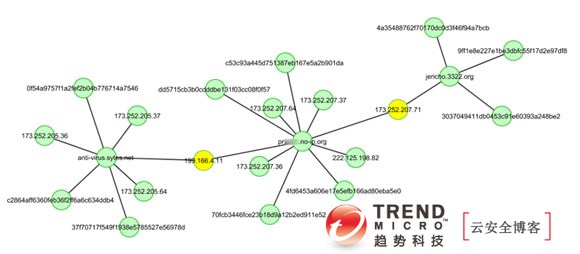

攻击者需要部署命令和控制网络,以维持他们与被入侵电脑的联系。攻击者有时甚至需要维护不同的命令与控制网络,好让人难以发现运作的全貌。通过最初获取的恶意软件样本、域名,以及IP地址,我们可以绘制出三组不同的命令和控制网络。

第一组网络包含由动态DNS服务所提供的三个域名。攻击者通常会使用动态DNS服务和远端控制工具进行交互,例如Poison Ivy就是这样做的。这些服务让攻击者可以很容易地更新自己的命令与控制网络使用新的IP地址,从而保持与被入侵电脑的联系。

第二组网络所使用三个域名都指向同一个IP地址,即domain.rm6.org,这个域名在2011年8月也被 用于对英国政府发动的攻击。

第三组使用了域名antivirus-groups.com和IP地址204.74.215.58,也有报告指出,这个域名和地址与一个特定团体(代号Covert Grove)有关。

这种分散的基础架构网络使得同一组攻击者可以针对不同的潜在受害者发起攻击,而不需要让所有攻击都关连在一起。如果没有额外的信息,要找出相关联的目标恶意软件系列攻击的全部范围是很困难的。这也说明了威胁分析情报对于防御策略来说是多么的重要。

这里是部分连到Nitro网路的MD5范例:

37f70717f549f1938e5785527e56978d

5d075e9536c5494745135c1176981c96

64a4ad90a55e7b6c30c46135435f50a2

6e99585c3fbd4f3a55bd8f604cb35f38

70fcb3446fce23b18d9a12b2ed911e52

76000c77ea9a214f5b2ae8cc387809db

87aeec7f7c4ec1b6dc5e6c39b28d8273

8d36fd85d9c7d1f4bb170a28cc23498a

a98d2c90b9494fc885c7cd35d43666ea

c128c40bd8acb282288e8138352ce4e1

841ec2dec944964fc54786a1167713ff

22f77c113cc6d43d8c12ed3c9fb39825

6f6d6a848f87fbf26f71549d73da61f4

b2b9702164512a92733939343275245b

2173b43a66070aadf052ab66dd6933ce

f18c7639dbb8644c4bca179243ee2a99

9ff1e8e227e1be3dbfc55f17d2e97df8

31346e5b39ddb095d76071ac86da4c2e

20baa1cbacdab191c717f4ef5626de93

ffa73b9f9e650f50b8568a647a9a35cf

070d1e5c9299afa47df25e63572a3ae8

d558e1069a0f3f61fedcf58a0c1995fe

27103c6c9a80b6cf23789e2f51a846eb

2ffe59a6a047b2333a1f3eb58753f3bc

0f54a9757f1a2fef2b04b776714a7546

c2864aff6360feb36f2ff6a6c634ddb4

cca3af36dff79b27de093a71396afb8d

4a35488762f70170dc0d3f46f94a7bcb

3037049411db0453c91e60393a248be2

dd5715cb3b0cdddbe131f03cc08f0f57

4fd6453a606e17e5efb166ad80eba5e0

091457444b7e7899c242c5125ddc0571

6e99585c3fbd4f3a55bd8f604cb35f38

07e266f7fb3c36a1f3a5c5d2d229a478

17e7022496d8092d3ca76ae9524a7260

2f37912e7cb6e5c478e6dc3d0e381a24

5d075e9536c5494745135c1176981c96

76000c77ea9a214f5b2ae8cc387809db

a98d2c90b9494fc885c7cd35d43666ea

c128c40bd8acb282288e8138352ce4e1

cab66da82594ff5266ac8dd89e3d1539

70fcb3446fce23b18d9a12b2ed911e52

c53c93a445d751387eb167e5a2b901da

dd5715cb3b0cdddbe131f03cc08f0f57

0f54a9757f1a2fef2b04b776714a7546

37f70717f549f1938e5785527e56978d

31346e5b39ddb095d76071ac86da4c2e

330ddac1f605ff8abf60880c584ed797

457a2a8d0784e9fc8e49f6ef60f7f29e

87aeec7f7c4ec1b6dc5e6c39b28d8273

8d36fd85d9c7d1f4bb170a28cc23498a

de7e293aa9c4d849dc080f3e87573b24

64a4ad90a55e7b6c30c46135435f50a2

了解目标攻击的手法和准备阶段所使用的工具、战术和步骤,可以有效地加强防御策略。由于这种攻击的重点在于获取敏感信息,所以策略重点也该放在保护数据本身。不管重要数据保存在什么位置,都是防御措施中极其重要的一环。有效利用威胁情报分析来自外部和内部的信息,加上具备内文感知能力的数据保护及相关安全工具,并强化分析人员的技能,这样企业就可以更好地检测和消除目标攻击的威胁。

@原文出处:The Significance of the “Nitro” Attacks

本文版权为趋势科技所有,对于非赢利网站或媒体转载请注明作者以及原文链接。谢谢合作!

爱趋势社区--下载/论坛/分享 http://www.iqushi.com

官方微博—拿礼品/分享最新IT资讯 http://t.sina.com.cn/trendcloud

趋势科技CEO:陈怡桦EvaChen的微博 http://weibo.com/evatrendmicro

更多精彩内容